Comment configurer 802.1X sur une caméra VIGI via la page de gestion Web

Contenu

Préparer et configurer le serveur RADIUS

Configurer 802.1X sur la page de gestion Web IPC

Configurer le commutateur et activer l'authentification 802.1X

Introduction

Pour renforcer la sécurité du réseau, de nombreux réseaux d'entreprise adoptent la norme IEEE 802.1X pour authentifier les appareils, tels que les caméras IP, avant de les autoriser à accéder au réseau local. Le protocole 802.1X est un mécanisme de contrôle d'accès au réseau basé sur les ports qui authentifie et contrôle l'accès des appareils connectés aux ports réseau. Les appareils qui réussissent l'authentification du serveur d'authentification se voient accorder l'accès au réseau local, tandis que ceux qui échouent se voient refuser l'accès.

Ce document fournit des instructions de base pour configurer les caméras VIGI via la page de gestion Web pour activer l'authentification IEEE 802.1X.

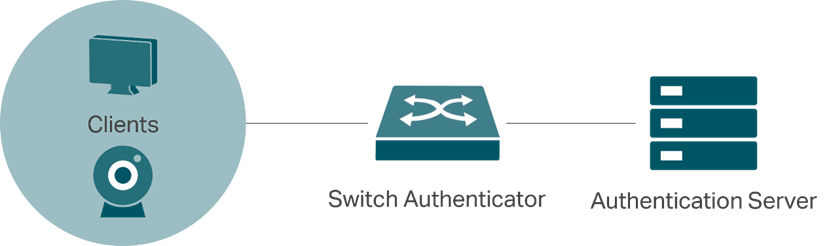

L'authentification 802.1x utilise un modèle client-serveur qui comprend trois rôles : client/demandeur, authentificateur et serveur d'authentification. Ce modèle est décrit dans la figure ci-dessous.

- Client

Un client, tel qu'un IPC ou un PC, se connecte à l'authentificateur via un port physique. Dans ce document, la caméra VIGI est au centre et fait office de demandeur, envoyant les requêtes d'authentification au serveur via l'authentificateur.

- Authentificateur

Un authentificateur est généralement un périphérique réseau, tel qu'un commutateur, prenant en charge le protocole 802.1X. Il transmet les informations d'authentification entre le client et le serveur d'authentification, permettant aux clients authentifiés d'accéder au réseau local tout en bloquant les clients non authentifiés.

- Serveur d'authentification

Un serveur d'authentification est généralement un serveur RADIUS. Il vérifie les informations d'identification du client et informe l'authentificateur si le client est autorisé à accéder au réseau local.

La topologie suivante est utilisée comme exemple dans ce document. Dans cette configuration, le commutateur se connecte au serveur RADIUS via le port 2 et fournit un accès en liaison montante via le port 1. Une caméra VIGI, connectée au port 5, fait office de demandeur 802.1X et communique avec le serveur RADIUS pour l'authentification via le commutateur, qui agit comme authentificateur.

Exigences

- Serveur Radius

- Caméra VIG

- Authentificateur de commutateur

Configuration

Pour garantir une configuration fluide et éviter de perdre l'accès à l'IPC, consultez la procédure ci-dessous. Configurez d'abord l'IPC pour 802.1X, en le connectant à un port réseau ouvert. Enfin, activez l'authentification 802.1X sur le port du commutateur cible.

- Préparez et configurez le serveur RADIUS : configurez le serveur avec le nom d’utilisateur et le mot de passe de l’IPC, ainsi que le secret partagé du commutateur.

- Configurer l'IPC : connectez l'IPC à un port réseau qui autorise l'accès ouvert, connectez-vous à sa page de gestion Web et saisissez les informations d'identification 802.1X correspondant au compte utilisateur sur le serveur RADIUS.

- Configurer le commutateur et activer l'authentification 802.1X : ajoutez le serveur RADIUS au commutateur, puis activez immédiatement l'authentification 802.1X sur le port spécifique auquel l'IPC sera connecté. Il s'agit de la dernière étape d'activation de la politique de sécurité.

Préparer et configurer le serveur RADIUS

Cette section prend FreeRadius comme exemple pour créer un serveur Radius sur un ordinateur local.

Step 1. Install FreeRadius on Ubuntu. Freeradius can be installed online with the command sudo apt install freeradius, or from the source file Build with the freeradius installation guide Building FreeRADIUS.

Step 2. Configure clients.conf for FreeRadius. For testing from external machines, edit /etc/freeradius/clients.conf and add an entry. There are many examples and the syntax is easy:

client tplink {

ipaddr = 192.168.0.1/24

secret = testing123

}

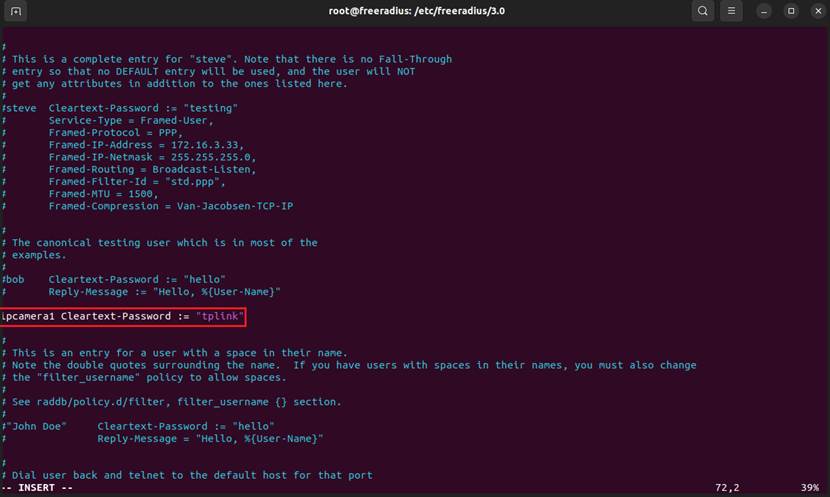

Step 3. Define a user and password Edit the /etc/freeradius/users file and add a new user entry at the beginning of the file. For example, to create a user account with the username ipcamera1 and password tplink, add the following line:.

ipcamera1 Cleartext-Password := "tplink"

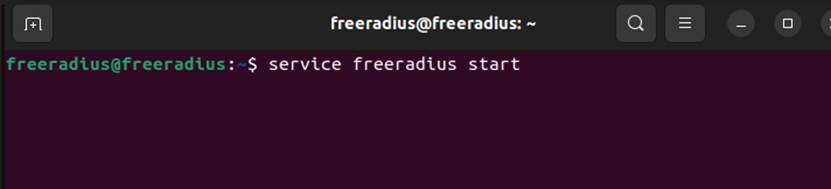

Step 4. Save the configuration file and start the FreeRADIUS service.

Use the following command to start the server: service freeradius start.

Configure 802.1X on the IPC Web Management page

Note:Ensure the IPC is connected to a port without 802.1X enabled before starting. Once 802.1X is enabled on a port, unauthenticated devices are blocked.

Step 1. Log in to the IPC‘s web management page using its IP address.

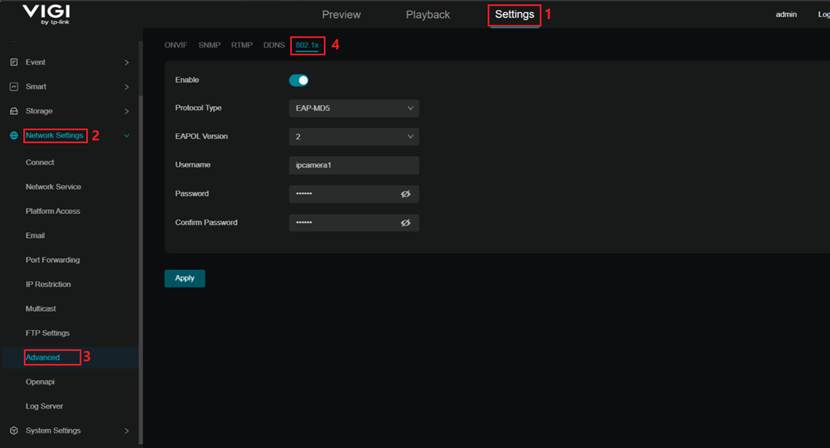

Navigate to Settings > Network Settings > Advanced > 802.1X. Enable the 802.1X switch, select the appropriate Protocol Type and EAPOL Version, and enter the Username, Password, and Confirm Password as defined on the RADIUS server (for example, ipcamera1 and tplink, which were created in Step 3 under section Prepare and Configure the RADIUS Server).

Note: Ensure that the selected Protocol Type matches the authentication method supported by the RADIUS server, and that the EAPOL Version is compatible with the switch acting as the authenticator. Otherwise, the authentication may fail.

The VIGI Camera supports the following Protocol Types: EAP-MD5, EAP-LEAP, and EAP-PEAP, and is compatible with EAPOL Version 1 and Version 2.

Step 2. After completing the configuration, click Apply to save the settings.

Configure the Switch & Enable 802.1X Authentication

This section uses the Omada Switch web management page as an example to illustrate the configuration of 802.1X authentication.

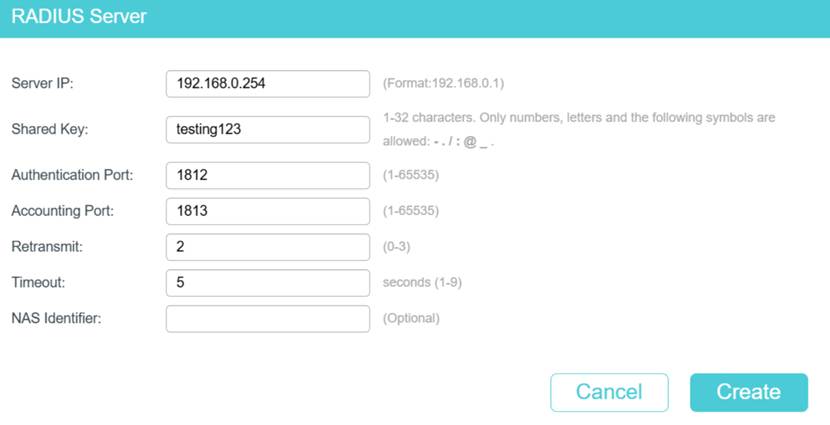

Étape 1. Ajouter le serveur RADIUS : connectez-vous à la page de gestion Web du commutateur à l'aide de son adresse IP. Accédez à SÉCURITÉ > AAA > Configuration RADIUS et cliquez sur Ajouter pour ajouter un serveur RADIUS. Saisissez l' adresse IP du serveur , qui correspond à l'adresse IP de l'ordinateur exécutant le service RADIUS, puis définissez la clé partagée sur la valeur configurée à l'étape 2, dans la section « Préparer et configurer le serveur RADIUS ».

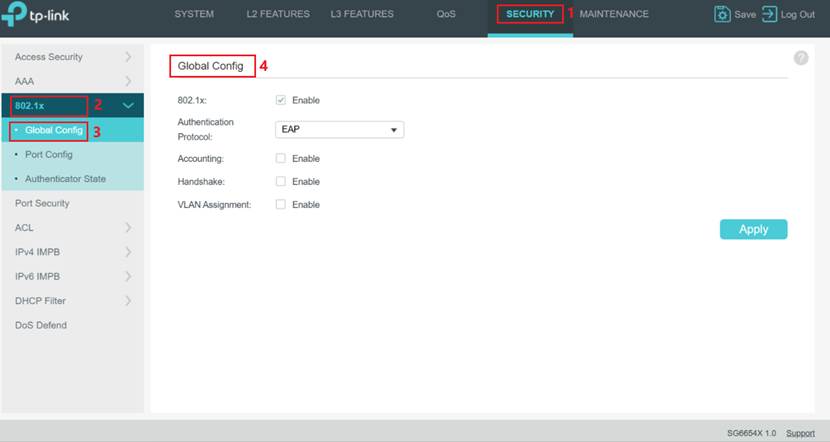

Étape 2 : Activation globale de 802.1X. Accédez à SÉCURITÉ > 802.1X > Configuration globale. Activez le commutateur global 802.1X et sélectionnez EAP comme protocole d'authentification . Remarque : Étant donné que l'IPC ne prend en charge que l'authentification EAP, le commutateur doit également utiliser EAP pour garantir la compatibilité avec le serveur RADIUS. Prenons l'exemple du commutateur Omada.

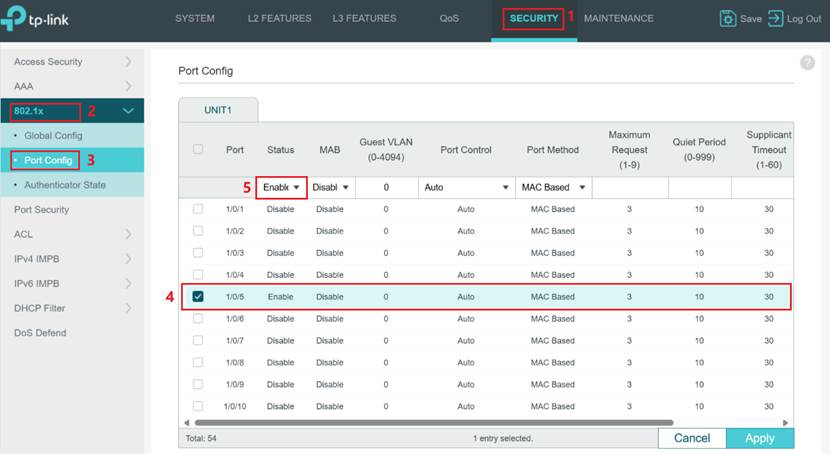

Étape 3 : Activez 802.1X sur le port souhaité . Accédez à SÉCURITÉ > 802.1X > Configuration du port pour configurer l'authentification 802.1X sur le port souhaité. Sélectionnez le port auquel l'IPC est connecté (par exemple, le port 5), définissez l' état sur Activé , puis activez l'authentification 802.1X sur ce port.

Étape 4 : Connectez l'IPC au port configuré (par exemple, le port 5). S'il est déjà connecté, déconnectez-le puis reconnectez-le pour lancer l'authentification.

Vérification

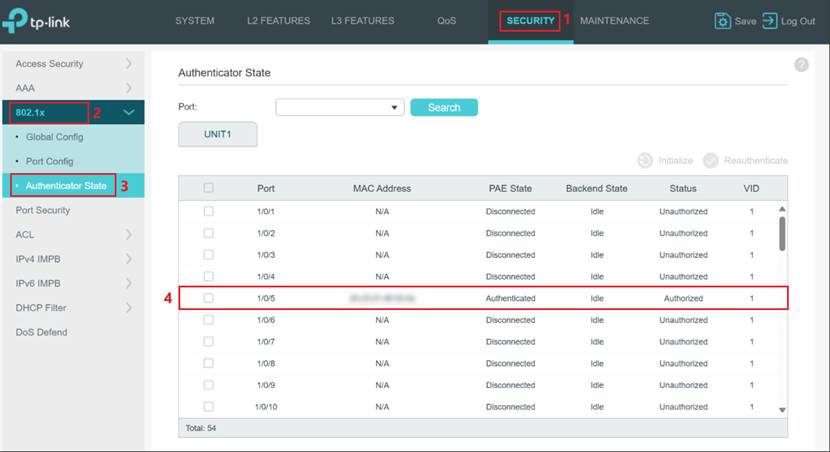

1. Vérifiez l'état d'authentification sur le commutateur

Sur la page de gestion Web du commutateur, accédez à Sécurité > 802.1X > État de l'authentificateur . Vérifiez le port configuré (par exemple, le port 5) et assurez-vous que son état est « Autorisé ». L'IPC a réussi l'authentification 802.1X et est désormais autorisé à accéder au réseau.

2. Confirmer l'accessibilité du réseau IPC

Sur un ordinateur du même réseau, ouvrez l'outil de configuration VIGI et vérifiez que l'IPC apparaît dans la liste des périphériques. Utilisez l'adresse IP affichée pour accéder à l'interface de gestion Web de l'IPC via un navigateur. Une connexion réussie confirme que l'appareil dispose d'une connectivité réseau complète et fonctionne normalement.

Conclusion

Vous avez configuré avec succès l’authentification 802.1X pour la caméra VIGI, et l’appareil est désormais authentifié et capable d’accéder au réseau.

Pour en savoir plus sur chaque fonction et configuration, rendez-vous sur le Centre de téléchargement pour télécharger le manuel de votre produit.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.