Наша приверженность безопасности

В TP-Link безопасность является ключевым элементом нашей продуктовой стратегии и корпоративной этики. За многие годы мы разработали и усовершенствовали комплексную систему безопасности, предназначенную для быстрого и эффективного прогнозирования, выявления и устранения рисков.

Приверженность безопасности продуктов и данных

Безопасность интегрирована в жизненный цикл разработки продуктов TP-Link. От планирования продукта до выпуска и далее, наши команды разработчиков постоянно интегрируют меры безопасности в функциональность продукта и пользовательский опыт. Наши инвестиции в безопасность включают в себя внутреннюю команду по тестированию на проникновение, состоящую из опытных специалистов, обладающих навыками в области безопасности IoT и встроенных систем, которая проводит непрерывное моделирование угроз и имитацию реальных атак. Мы также сотрудничаем с аккредитованными сторонними лабораториями безопасности для тщательной проверки нашей продукции и выявления, определения приоритетов и оперативного устранения потенциальных уязвимостей до того, как они затронут наших клиентов. Мы оперативно и надлежащим образом реагируем, когда наши группы безопасности или сторонние исследователи выявляют проблемы, в том числе путем разработки и выпуска исправлений безопасности.

Чтобы гарантировать безопасность нашего кода на протяжении всего цикла разработки и предотвратить его компрометацию вредоносным кодом или уязвимостями, TP-Link использует непрерывный автоматизированный процесс сборки, тестирования и развертывания программного обеспечения. Наш конвейер непрерывной интеграции/непрерывной доставки (CI/CD) предотвращает уязвимости и бэкдоры, гарантируя, что на каждом этапе проходит только проверенный, авторизованный код.

Наша приверженность безопасности в равной степени сосредоточена на защите пользовательских данных.

Мы храним пользовательские данные на защищенной облачной инфраструктуре, защищенной общепризнанными протоколами безопасности. Американская команда по информационной безопасности контролирует основные функции защиты данных в TP-Link, а американская команда по облачным операциям отслеживает безопасность и целостность данных американских клиентов в облаке.

Доказательства нашей безопасности на основе данных

TP-Link стремится быть лидером отрасли в области безопасности, и мы можем продемонстрировать свою приверженность на основе наших конкретных действий и измеримых результатов. Сравнение общедоступных данных показывает, что показатели безопасности TP-Link находятся на одном уровне или превосходят показатели других крупных игроков отрасли с точки зрения результатов безопасности по системе оценки уязвимостей (CVSS), распространенным уязвимостям и угрозам (CVE) и известным эксплуатируемым уязвимостям (KEV).

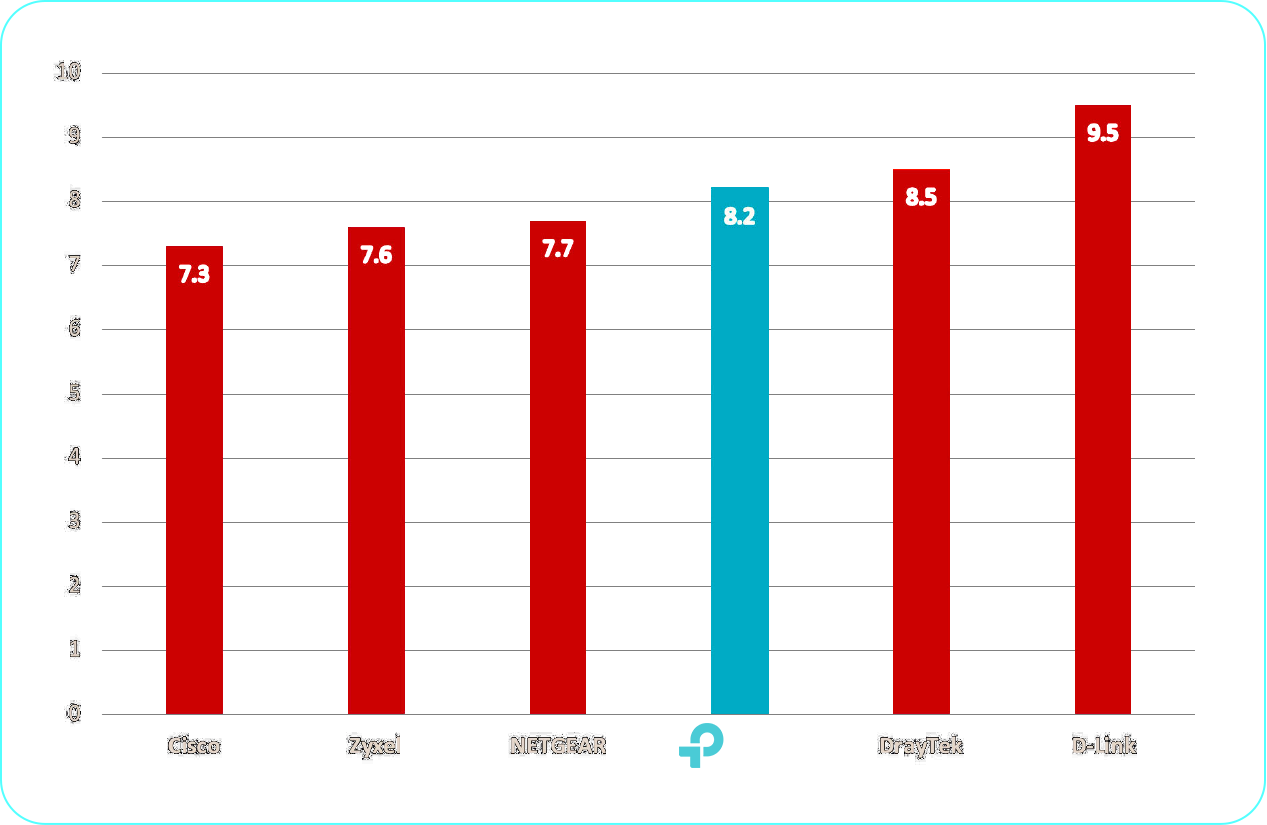

| Cisco: | 7.3 |

|---|---|

| Zyxel: | 7.6 |

| NETGEAR: | 7.7 |

| TP-Link: | 8.2 |

| DrayTek: | 8.5 |

| D-Link: | 9.5 |

Средний взвешенный балл CVSS от TP-Link — отраслевой стандарт оценки серьезности уязвимостей — соответствует показателям других ведущих производителей, согласно данным за 2024 год, полученным со страниц отдельных поставщиков на CVEdetails.com. 1 Средние взвешенные баллы для TP-Link и других ведущих производителей приведены на рисунке 1 ниже:

Рисунок 1: Средний взвешенный балл CVSS (2024)

Состояние CVE

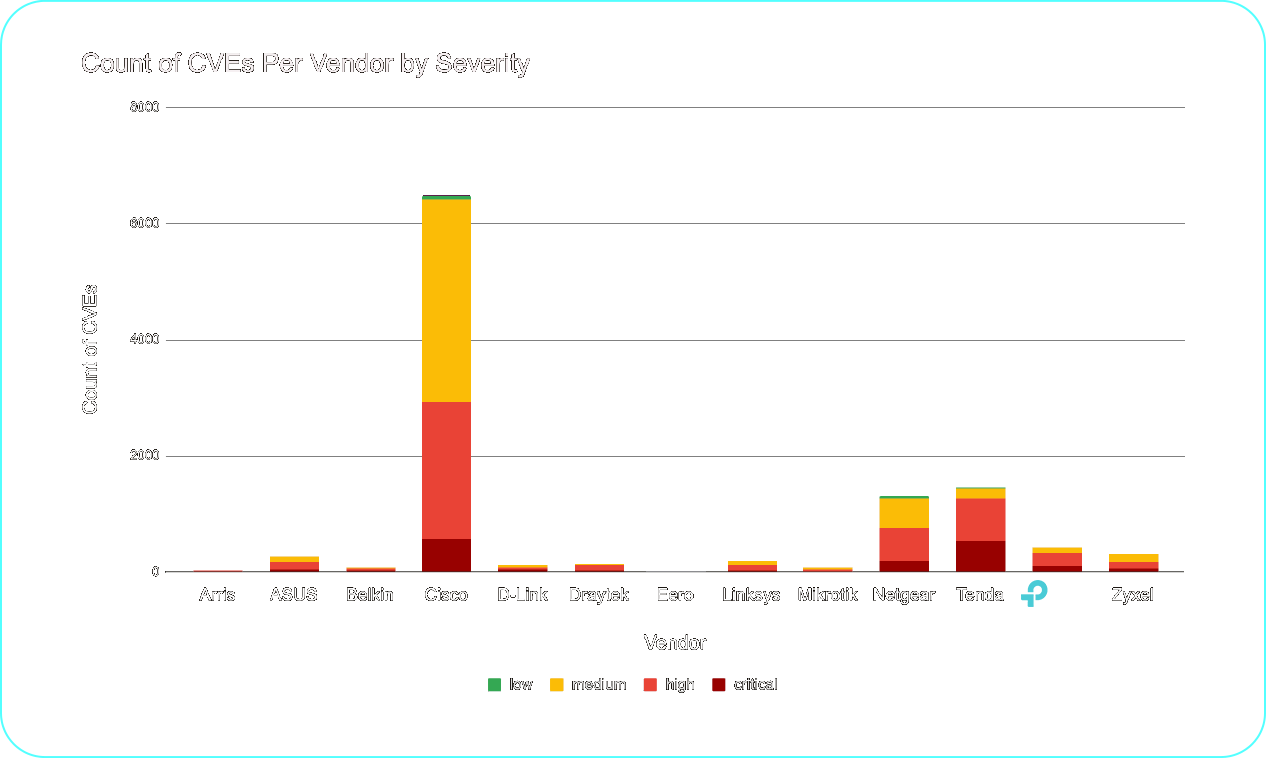

CVE — это стандартизированные идентификаторы для публично сообщаемых уязвимостей в области кибербезопасности. Профиль уязвимостей TP-Link относит компанию к низкому и среднему диапазону среди отраслевых аналогов по количеству CVE и степени серьезности.

Как показано на рисунке 2, TP-Link занимает место рядом с ASUS, Zyxel и другими компаниями в среднем диапазоне поставщиков.

Распределение серьезности TP-Link равномерно распределено по категориям «Средний», «Высокий» и «Критический», что соответствует большинству других поставщиков.

Рисунок 2: Количество CVE по производителям, по степени серьезности (актуально на 31 октября 2025 г.)

TP-Link стремится устранять уязвимости в течение 90 дней после их проверки. TP-Link также выпускает патчи для устройств, снятых с производства, в серьезных случаях, что не всегда практикуется конкурентами.

Положение KEV

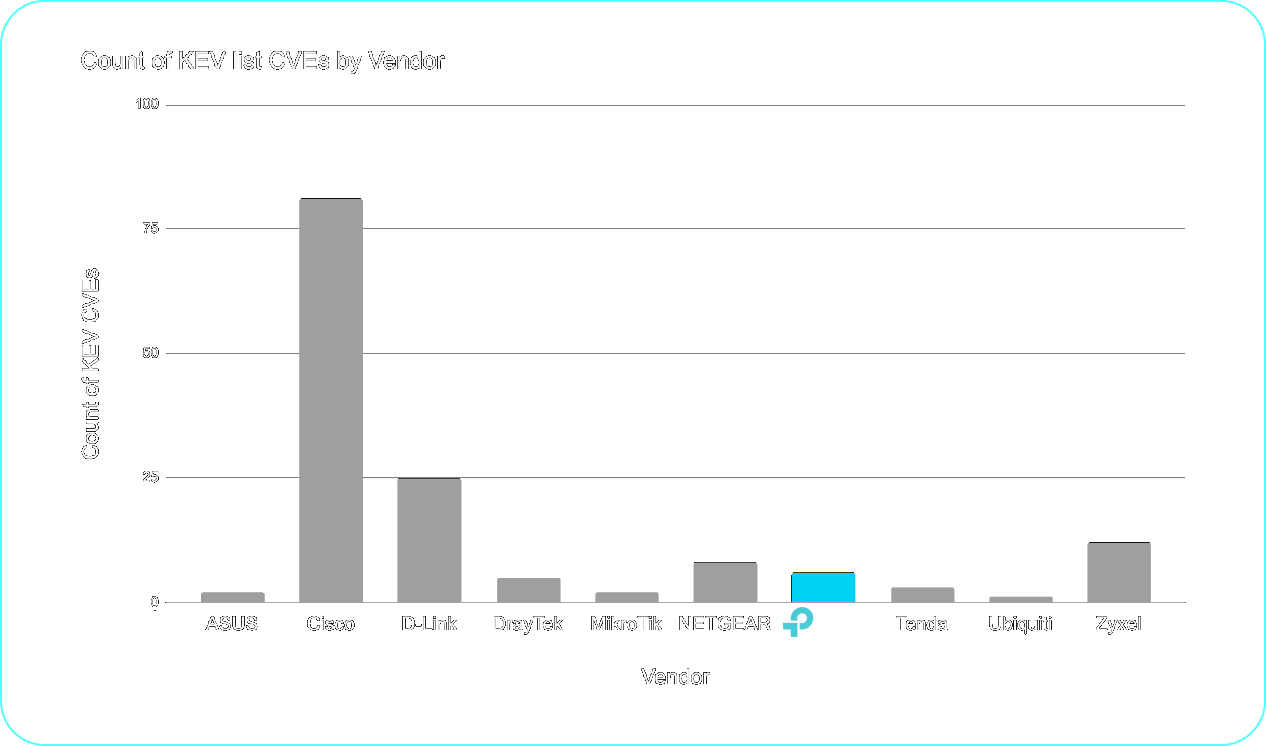

Количество уязвимостей KEV, указанных TP-Link, также находится в среднем диапазоне, при этом у некоторых конкурентов эти показатели значительно выше, и TP-Link устранила все такие уязвимости, за исключением одной, которую TP-Link оспаривает и считает неправильно указанной.

Как показано на рисунке 3, количество KEV у TP-Link соответствует показателям нескольких конкурентов, но у некоторых отраслевых компаний показатели заметно выше. Например, у Zyxel примерно вдвое больше KEV, чем у TP-Link, а у D-Link примерно в два раза больше.

Рисунок 3: Список уязвимостей CISA KEV по поставщикам (актуально на 31 октября 2025 г.)

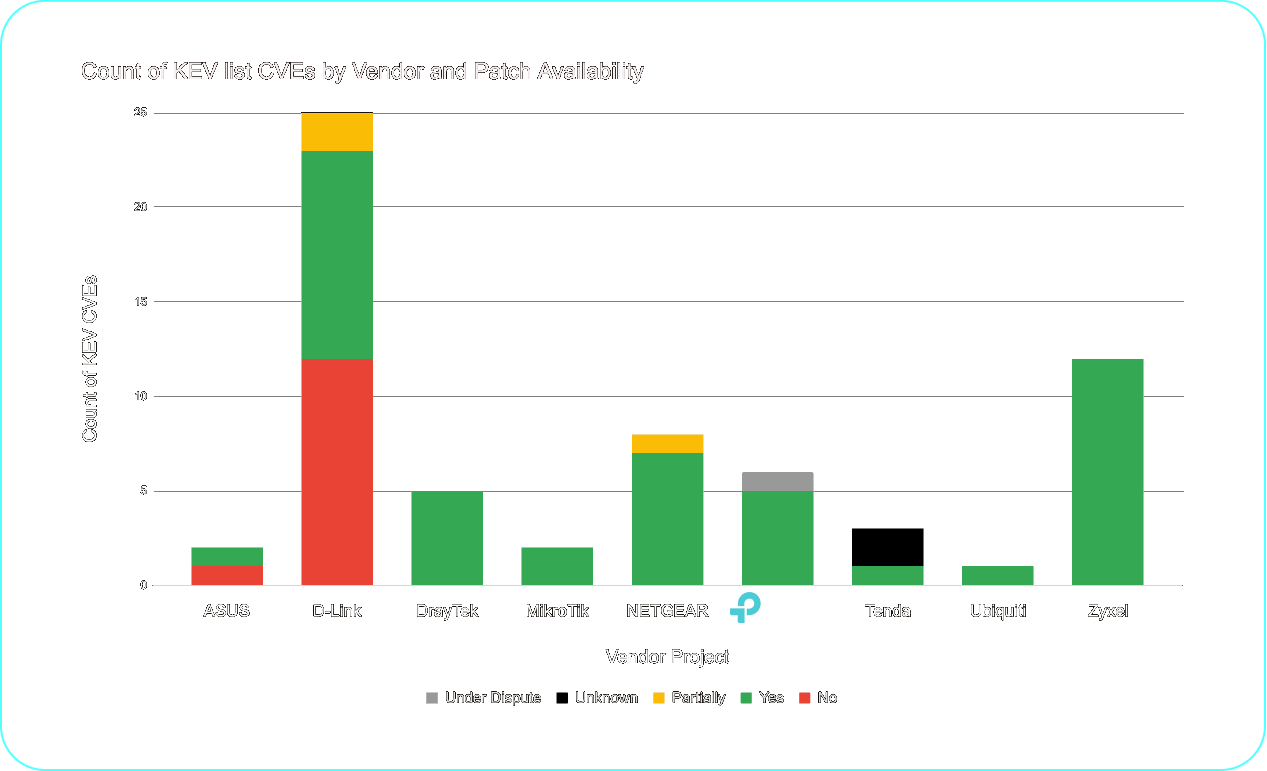

Как показано на рисунке 4, TP-Link предоставила исправления для всех уязвимостей, перечисленных в списке KEV (за исключением одной, достоверность которой TP-Link оспаривает). Эта практика не является единообразной в отрасли, и, в частности, некоторые поставщики не выпускают исправления для уязвимостей KEV, связанных с устройствами, срок службы которых истек.

Рисунок 4: Количество уязвимостей KEV CVE по поставщикам и доступности исправлений (актуально на 31 октября 2025 г.)

Подавляющее большинство пользователей не принимали сознательного решения открыть свои интерфейсы управления для доступа из интернета и, следовательно, не подвержены риску этих уязвимостей, перечисленных в списке KEV.

Приверженность принципам безопасности на этапе проектирования и отраслевым стандартам

Приверженность прозрачности

Для безопасностиДля обеспечения целостности и подлинности программных и микропрограммных компонентов TP-Link использует общепринятые в отрасли механизмы, такие как цифровая подпись кода, цифровая подпись двоичных файлов и шифрование. Эти меры гарантируют, что каждая версия программного обеспечения может быть проверена на подлинность и подтверждено, что программное обеспечение не было изменено или модифицировано. Эти меры защиты имеют решающее значение для предотвращения внедрения злоумышленниками вредоносного кода или бэкдоров в продукты в процессе эксплуатации. Для обеспечения возможности аудита сторонними организациями, более быстрого обновления и более четкого понимания исходных данных для наших продуктов TP-Link создает спецификацию программного обеспечения (SBOM) для каждого продукта. SBOM представляют собой исчерпывающие перечни программных компонентов продукта и их происхождения, создаваемые для всех версий выпуска продукта в стандартных отраслевых форматах, включая данные о происхождении на этапе сборки. SBOM (спецификации компонентов) создают проверяемую запись, позволяющую сторонним организациям проводить валидацию каждого компонента в продуктах TP-Link, что дает возможность быстро выявлять и устранять уязвимости в коде. Этот процесс интегрирован непосредственно в рабочий процесс выпуска, обеспечивая точность и отслеживаемость на каждом этапе разработки и производства. Кроме того, мы предлагаем оперативные обновления прошивки и программного обеспечения, ссылки на которые размещены на веб-сайте cve.org, где также публикуются подробные уведомления о безопасности. Мы также публикуем и поддерживаем четкие политики прекращения поддержки, гарантируя, что клиенты понимают, как долго их старые устройства будут продолжать получать критически важные обновления, и как клиенты могут помочь обеспечить безопасность устройств. Поскольку TP-Link сохраняет полную прозрачность и контроль над своим конвейером проектирования, разработки и производства, создание и проверка SBOM являются стандартной практикой, а не нормативными требованиями. Это добровольное обязательство обеспечивает полную прозрачность в отношении программных компонентов и их происхождения, что приводит к созданию более безопасных и надежных продуктов с меньшим количеством уязвимостей и более быстрым реагированием на угрозы безопасности.

Взаимодействие с сообществом специалистов по безопасности

TP-Link активно участвует в глобальных инициативах в области безопасности и в сообществе специалистов по кибербезопасности. Мы являемся зарегистрированным центром присвоения номеров CVE, что означает, что мы берем на себя прямую ответственность за выявление и публикацию уязвимостей кибербезопасности, которые потенциально могут повлиять на наши продукты. Мы сотрудничаем с сторонними партнерами в таких мероприятиях, как тестирование безопасности нашей продукции, программы вознаграждения за обнаружение уязвимостей, проводимые на известной отраслевой платформе, и хакерские соревнования, такие как PWN2OWN от Zero Day Initiative. TP-Link активно участвует в глобальных инициативах в области безопасности и имеет программу активного раскрытия информации об уязвимостях. Независимые исследователи и сообщество специалистов по безопасности могут сообщать нам о потенциальных проблемах по адресу security@tp-link.com.

Непрерывное совершенствование и подотчетность

Мы подтверждаем свои слова действиями. Наш конвейер (CI/CD) позволяет нам выявлять проблемы на ранних стадиях, а результаты текущего тестирования на проникновение напрямую влияют на наши планы развития продуктов. Мы оцениваем успех по скорости реагирования на уязвимости, эффективности снижения их общего объема и уровню доверия, которое получаем от клиентов. TP-Link активно отслеживает глобальные тенденции в области кибербезопасности и готова устранить любые уязвимости, используемые злоумышленниками, использующими сложные методы кибератак, о которых ей станет известно. Вкратце, TP-Link стремится быть лидером в области безопасности IoT и сетей, признавая при этом, что безопасность никогда не бывает окончательной и постоянно развивается. Работая с отраслевыми экспертами, следуя рекомендациям и стандартам правительства и постоянно стремясь к совершенствованию, мы гарантируем, что наши клиенты могут доверять нашим устройствам сегодня и в будущем.

1 Пример сведений о CVE для систем TP-Link: https://www.cvedetails.com/cvss-score-charts.php?fromform=1&vendor_id=11936&product_id=&startdate=2024-01-01&enddate=2024-12-02.

From United States?

Получайте информацию о продуктах, событиях и услугах для вашего региона.